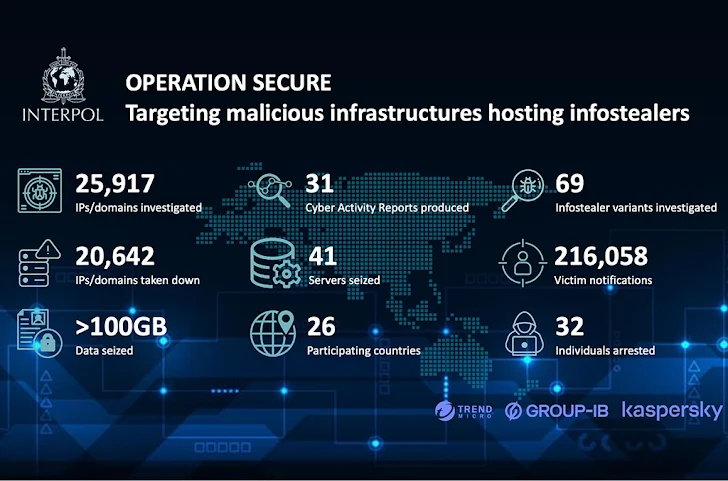

INTERPOL Çarşamba günü, 69 bilgi çalan kötü amaçlı yazılım çeşidiyle bağlantısı bulunan 20.000’den fazla kötü amaçlı IP adresi veya alan adının kaldırıldığını duyurdu.

Güvenli Operasyon kod adlı ortak eylem , Ocak-Nisan 2025 arasında gerçekleşti ve 26 ülkeden kolluk kuvvetlerinin katılımıyla sunucuların belirlenmesi, fiziksel ağların haritalanması ve hedefli saldırıların gerçekleştirilmesi amaçlandı.

INTERPOL yaptığı açıklamada, “Bu koordineli çalışmalar sonucunda tespit edilen şüpheli IP adreslerinin %79’u devre dışı bırakıldı,” dedi . “Katılımcı ülkeler, 41 sunucuya ve 100 GB’tan fazla veriye el konulduğunu ve yasadışı siber faaliyetlerle bağlantılı 32 şüphelinin tutuklandığını bildirdi.”

Vietnam yetkilileri 18 şüpheliyi tutukladı ve cihazlara, SIM kartlara, işletme kayıt belgelerine ve 11.500 dolar değerinde paraya el koydu. Sri Lanka’da yapılan ev baskınlarında 12 kişi ve Nauru’da iki kişi daha tutuklandı.

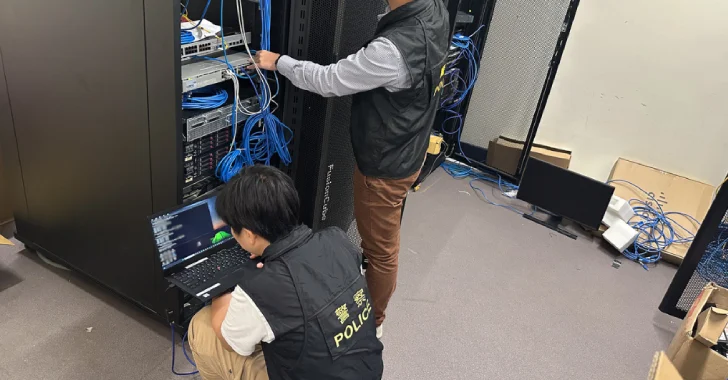

Hong Kong Polisi, INTERPOL verilerine göre, 89 internet servis sağlayıcısında barındırılan 117 komuta ve kontrol sunucusu tespit etti. Bu sunucular, kimlik avı, çevrimiçi dolandırıcılık ve sosyal medya dolandırıcılığı gibi kötü amaçlı kampanyaları başlatmak ve yönetmek için bir merkez görevi görecek şekilde tasarlanmıştı.

Güvenli Operasyon’a katılan ülkeler arasında Brunei, Kamboçya, Fiji, Hong Kong (Çin), Hindistan, Endonezya, Japonya, Kazakistan, Kiribati, Laos, Makao (Çin), Malezya, Maldivler, Nauru, Nepal, Papua Yeni Gine, Filipinler, Samoa, Singapur, Solomon Adaları, Güney Kore, Sri Lanka, Tayland, Doğu Timor, Tonga, Vanuatu ve Vietnam yer alıyor.

Bu gelişme, Lumma Stealer kötü amaçlı yazılımıyla ilişkili 2.300 alan adının ele geçirilmesine yol açan küresel bir operasyonun haftalar sonrasında geldi . Polis, Ekim 2024’te gerçekleştirdiği ayrı bir operasyonda da altyapıyı bozarak RedLine ve MetaStealer aileleriyle ilişkili verilere el koydu.

Siber suç dünyasında genellikle abonelik esasına göre satılan bilgi hırsızları, tehdit aktörlerinin hedef ağlara yetkisiz erişim elde etmeleri için bir basamak olarak görülüyor. Bu kötü amaçlı programlar, virüslü makinelerden tarayıcı kimlik bilgilerini, parolaları, çerezleri, kredi kartı bilgilerini ve kripto para cüzdanı verilerini çalmayı mümkün kılıyor.

Çalınan bilgiler daha sonra çeşitli forumlarda günlükler şeklinde paraya dönüştürülüyor ve bu da diğer aktörlerin fidye yazılımı, veri ihlalleri ve iş e-postası ihlali (BEC) gibi takip eden saldırıları gerçekleştirmesini sağlıyor.

Operasyona katılan özel sektör şirketlerinden Singapur merkezli Group-IB, Lumma, RisePro ve MetaStealer gibi hırsız yazılımların ele geçirdiği kullanıcı hesaplarıyla ilgili kritik öneme sahip istihbarat sağladığını söyledi.

Group-IB CEO’su Dmitry Volkov, “Siber suçluların bilgi çalma yazılımı aracılığıyla ele geçirdiği kimlik bilgileri ve hassas veriler, çoğu zaman finansal dolandırıcılık ve fidye yazılımı saldırıları için ilk vektör görevi görüyor” dedi .

Trend Micro, soruşturmasının, çok ülkeli girişim boyunca tespit edilen en önemli bilgi hırsızı ailelerinden bazıları olarak Vidar, Lumma Stealer ve Rhadamanthys’i ortaya çıkardığını söyledi . Bir diğer özel ortak olan Kaspersky ise, hırsız kötü amaçlı yazılımın kontrolü ve dağıtımında yer alan kötü amaçlı altyapılara ilişkin verileri paylaştığını söyledi .